網路犯罪、科技、社會三個面向,有怎樣的交集?伴隨而來的恐怕是:新科技帶來資安威脅;而當 IT (資訊科技) 遇到 OT (營運技術),資安問題可能演變成工安問題!長期關注資安議題的趨勢科技 (TrendMicro) 提醒:哪怕只是一個只有方向+停止功能鍵的簡單遙控器,都可能成為駭客大作文章的目標。例如,原定操作員接近機械手臂的前提是:手臂停下時才能進去,但若遭遠端駭入控制燈號、假裝還在動作中的手臂已停止,導致操作員不知情而進入,就會衍生工安風險。

小小無線電遙控器,可能惹出大麻煩!

趨勢科技研究開發部資深研究員林哲民指出,工用遙控器是天車、移動式升降機、水泥幫浦、農業自動化、倉儲自動化、工業自動化、林業、挖礦等場域隨處可見的例行工具,就現有資料粗估,年產值約在 2,000 萬美元上下;別看這麼一個貌不驚人的小東西,可足以擾亂工序甚至惹出大麻煩。他說明,當無線電波送出訊號被接收、繼電開通電路後便可轉換成動作;過程中,駭客若能成功竊聽到無線電封包,就能展開多種攻擊手法。經他們實地觀察,業界在防止操作失誤等工業安全特性的著力普遍不錯,但關於應對惡意攻擊等資安防護,似乎有待加強。

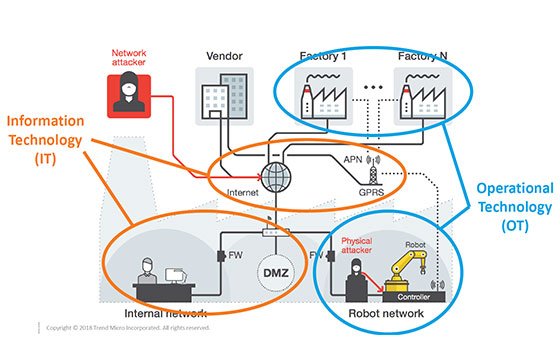

圖1:IT 與 OT 講究虛實整合,資安也需首尾兼顧

資料來源:趨勢科技

趨勢科技研究開發部資深研究員林哲民指出,工用遙控器是天車、移動式升降機、水泥幫浦、農業自動化、倉儲自動化、工業自動化、林業、挖礦等場域隨處可見的例行工具,就現有資料粗估,年產值約在 2,000 萬美元上下;別看這麼一個貌不驚人的小東西,可足以擾亂工序甚至惹出大麻煩。他說明,當無線電波送出訊號被接收、繼電開通電路後便可轉換成動作;過程中,駭客若能成功竊聽到無線電封包,就能展開多種攻擊手法。經他們實地觀察,業界在防止操作失誤等工業安全特性的著力普遍不錯,但關於應對惡意攻擊等資安防護,似乎有待加強。

圖1:IT 與 OT 講究虛實整合,資安也需首尾兼顧

資料來源:趨勢科技

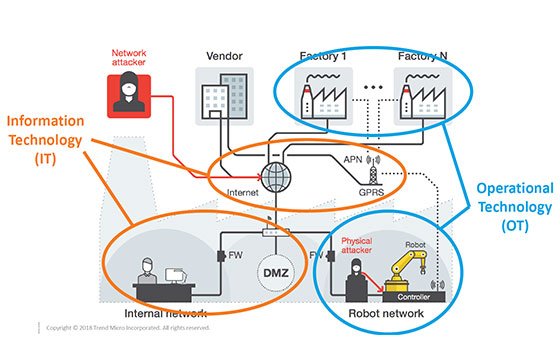

工地實測結果顯示,300 公尺以內駭入僅是小菜一碟,若加上指向性天線和放大器,甚至可達一、兩公里遠。第一種基本款是「重放攻擊」,指的是操作員按下開關後,遭到駭客竊聽而重送封包;這本該是最基本的防護,但事實證明,這樣的攻擊是易如反掌。其實,只要採用每次操作內碼皆不同的「滾碼型」遙控器就可加以杜絕;有趣的是,當尋常鐵捲門、汽車遙控器已是滾碼型產品,工業應用卻不普及?林哲民分析,這是因為很多工業產品已用了十幾二十年,當時採用成本太高;直到軟體定義無線電 (SDR) 等新興技術盛行,才讓建置門檻大為降低。

意即:歷史越悠久的工用遙控器,越須留意重放攻擊;而且,專業駭客通常不會以此為滿足。第二種是「偽造指令」,無線電封包與 TCP 封包類似,只改封包、但沒改校驗 (checksum) 規則也沒用!所以,駭客會用逆向工程將 checksum 一併改掉,以便偽造致動指令 (即使 SOR 加密還是可被破解)。第三種是緊急停止,「在某些關鍵當口,不該停煞卻戛然而止,可是會直接危及操作人員生命的」,林哲民說。他繼續拆解,第四種是惡意配對,簡單來說,就是讓接收端「背叛」原來發號施令者;遺憾的是,基礎配對機制只能確保遙控設備不會互相干擾。

借助 ZDI 社群力量,發掘、修補「零時差漏洞」

稍微高階者,才會輔以密碼或 RFID 做操作員身份辨識,不同授權層級有相對應的允許動作最頂級的會加上「虛擬圍欄」(virtual fence),規定視距外操作就不會執行,相對安全,至少可避免遠端網路攻擊。最後一種是惡意韌體,許多工控設備都留有可編程電纜 (Programming Cable) 供技術人員或系統整合商 (SI) 定義功能。林哲民表示,以編程方式控制機械手臂,因為編程語言不難,有可能透過 3G 網路就能修改手臂致動方式,或看不出強度變弱。若負責編程人員的電腦已中毒,當更新韌體或盤點資產時會逐一讀到每個序號,進而感染到病毒。

圖2:常見的「無線電遙控」攻擊類型

資料來源:趨勢科技

稍微高階者,才會輔以密碼或 RFID 做操作員身份辨識,不同授權層級有相對應的允許動作最頂級的會加上「虛擬圍欄」(virtual fence),規定視距外操作就不會執行,相對安全,至少可避免遠端網路攻擊。最後一種是惡意韌體,許多工控設備都留有可編程電纜 (Programming Cable) 供技術人員或系統整合商 (SI) 定義功能。林哲民表示,以編程方式控制機械手臂,因為編程語言不難,有可能透過 3G 網路就能修改手臂致動方式,或看不出強度變弱。若負責編程人員的電腦已中毒,當更新韌體或盤點資產時會逐一讀到每個序號,進而感染到病毒。

圖2:常見的「無線電遙控」攻擊類型

資料來源:趨勢科技

應用層尤易受到攻擊,應用程式 (APP) 聯網若未做好資安防護,參數可能遭到竄改;如果惡意抓取韌體、擅動手腳後再趁隙植入,更可遙控 CANbus 或偽造無線電。當然,若設備商願意協助更新韌體無疑是最好的情況,但若是早在二十多年前買的、尤其是已近產品生命週期尾聲或停產 (EOL) 的設備,廠商多半不願再伸出援手、更別說考慮把整個主機板都換掉;即使是小如微控制器 (MCU) 的編碼安全,也少不得軟體工程師的努力。有鑑於「零時差漏洞」對 IT 資安威脅甚大,趨勢科技亦善用社群的集體智慧。

為及時修補漏洞、避免資安災情擴大,趨勢科技在併購 TippingPoint 公司後,也順勢接下資助「Zero Day Initiative」(ZDI) 漏洞懸賞計畫的棒子。「ZDI」原是一個專注漏洞研究與通報、由 TippingPoint 公司所資助成立非營利社群組織,範疇涉及工業 SCADA 和種類繁多的商用軟體等,去年更新增物聯網 (IoT) 項目,網羅全球高手參與漏洞懸賞計畫。不過趨勢科技強調,他們仍讓 ZDI 維持獨立地位、不介入運作,僅是負責居間協調、聯絡 bug 修復的單位;只要有人發現任何軟、硬體的問題,ZDI 會在五個工作天內回覆是否須補齊資料或轉送廠商。

不便升級版本或缺乏資安根基,「虛擬補丁」神救援

合理的漏洞會請廠商在 15 天內回覆,順利的話,聯絡到的廠商會有 120 天修補期,過程中不會揭露雙方身份。若如期完成,會協同當地資安單位公佈更新版本,否則會與廠商協商再延長 15 天、30天不等。然而,若聯絡廠商兩次未果,就會直接將此弱點公開。不論何種情況,全部都會公開在 ZDI 網站上並隨時更新狀態,完全透明。ZDI 懸賞獎金亦非定額,會視使用普及率、影響力等不同而定,假如在給定時間內發現特定漏洞,獎金往往會更高;例如,今年迎合自駕車當紅議題,便選定特斯拉 (Tesla) 作為研究主軸。

合理的漏洞會請廠商在 15 天內回覆,順利的話,聯絡到的廠商會有 120 天修補期,過程中不會揭露雙方身份。若如期完成,會協同當地資安單位公佈更新版本,否則會與廠商協商再延長 15 天、30天不等。然而,若聯絡廠商兩次未果,就會直接將此弱點公開。不論何種情況,全部都會公開在 ZDI 網站上並隨時更新狀態,完全透明。ZDI 懸賞獎金亦非定額,會視使用普及率、影響力等不同而定,假如在給定時間內發現特定漏洞,獎金往往會更高;例如,今年迎合自駕車當紅議題,便選定特斯拉 (Tesla) 作為研究主軸。

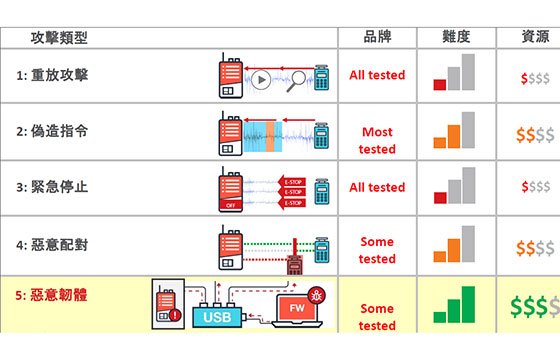

圖3:倚靠「無線電遙控器」操作的工廠機械手臂、天車等,一但遭駭客利用恐將危害工業安全

資料來源:趨勢科技

一個令人好奇的問題是:這對趨勢科技有何具體效益?趨勢科技不諱言,如此可搶佔推出「虛擬補丁」(Virtual Patch) 的先機、不必等到正式發佈才行動。林哲民透露,工控領域傾向步步為營,不像消費產品只要不斷升級就好,有時基於安全、穩定考量,對於升級版本並不積極;加上有些通訊協定根本沒有資安防護 (如:RS 485),因此虛擬補丁格外重要。順帶一提,趨勢科技位於台灣地區的研發總部擁有 1,200 位人員,是全球佈局最大的據點,有助於加速本地服務。另一方面,資助 ZDI 也有利於名聲和品牌形象的好感度,搏得市場信任。

內部有專責中小企業團隊的趨勢科技觀察到,近年因工業 OT 資安需求找上門的企業用戶日見增長,以機器通訊 (M2M) 常用的 MQTT 協定為例,以為改用 SSL / TLS 驗證就安全?事實並不然。由於 MQTT 是以容易理解的 JSON 格式、透過 Port 1833 明文傳輸,被竊聽、修改的風險更高,只用防火牆阻擋通訊埠是不夠的;而趨勢科技的「Deep Discovery Inspector」(DDI) 方案可在核心交換器 (Core Switch) 複製封包並深度分析每一個流經的封包,以檢查正在動作的 MQTT 是否有異常?不過,這並不能保證直譯器 (Interpreter) 沒有經過偽造。

TXOne Networks:專注於 IIoT 資安,增強老舊設備防禦力

林哲民建議不宜忽略「認證」這個關鍵步驟,事前確認對方為合法簽章的對應方 (counterpart) 才安全,可透過 CA 簽章實施,主動去抄錄簽章或約定私鑰,在交握 (Handshake) 後即先行確認對方的真實性,可惜這部分很多人沒做,因此仍十分容易被偽造。有鑑於駭客攻擊手法改變,且迄今未見專為嵌入式系統打造的泛用資安產品,趨勢科技有意拓展此一新藍海市場,去年特與工業通訊及網路廠商 Moxa 攜手成立工業物聯網 (IIoT) 公司——TXOne Networks,由曾任趨勢科技網路威脅防禦技術事業群副總經理、威播科技執行長的劉榮太掌舵總經理一職。

林哲民建議不宜忽略「認證」這個關鍵步驟,事前確認對方為合法簽章的對應方 (counterpart) 才安全,可透過 CA 簽章實施,主動去抄錄簽章或約定私鑰,在交握 (Handshake) 後即先行確認對方的真實性,可惜這部分很多人沒做,因此仍十分容易被偽造。有鑑於駭客攻擊手法改變,且迄今未見專為嵌入式系統打造的泛用資安產品,趨勢科技有意拓展此一新藍海市場,去年特與工業通訊及網路廠商 Moxa 攜手成立工業物聯網 (IIoT) 公司——TXOne Networks,由曾任趨勢科技網路威脅防禦技術事業群副總經理、威播科技執行長的劉榮太掌舵總經理一職。

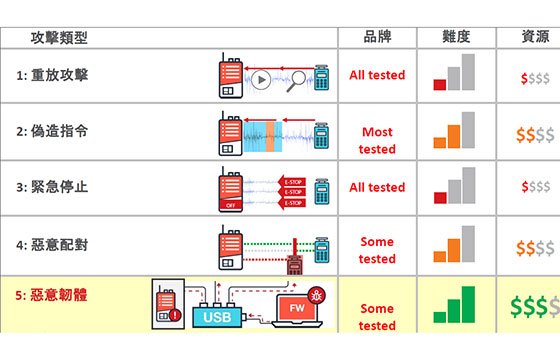

圖4:TXOne Networks 預先展示名為「工業入侵防護」(Industrial IPS) 的工業機械資安解決方案,保護OT裝置與智慧工廠

資料來源:趨勢科技

日前,TXOne Networks 首度在德國漢諾威工業展 (Hannover Messe) 發佈雙方合作成果,展示名為「工業入侵防護」(Industrial IPS) 的工業機械資安方案。這套方案旨在為 OT 環境偵測、攔截軟體漏洞攻擊,並提供防範持續性滲透攻擊 (APT) 與阻斷服務攻擊 (DoS) 等通訊協定白名單控管,以彌補相對薄弱的認證機制,同時因應客製化挑戰,惟目前仍在測試版階段。智慧製造浪潮下,工業控制系統 (ICS) 的漏洞同樣也容易遭到駭客攻擊,且數量有增加之勢。偏偏,邊境防火牆、ICS 偵測或 OT 資產管理工具都無法有效遏止惡意程式在內部網路橫向移動。

有些人會誤認防火牆是萬能守護神,殊不知,邊境防火牆對於已遭到入侵的 USB 裝置或筆記型電腦在連上內部網路後,四處散播惡意程式是束手無策的;惟有著墨「垂直縱深」的防禦技術,能保護工業 4.0 企業所採用的各式先進硬、軟體。特別一提的是,它擁有通過認證的工業級硬體,無論尺寸、功耗、耐用度和溫差容忍度皆屬一流。當底層操作營運加入聯網行列後,如何為缺乏資安防護且不易修補、更新的老舊設備增強防禦力,儼然是門好生意。